テレワーク次の課題、内部データへリモートアクセス!

テレワーク次の課題、内部データへリモートアクセス!

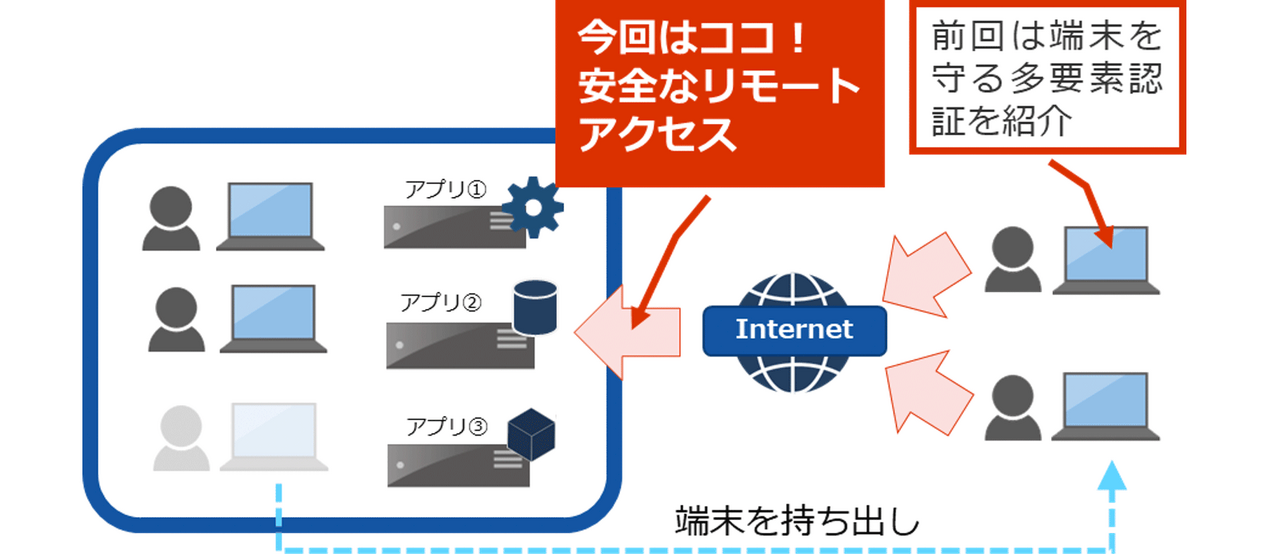

働き方改革、ニューノーマル時代ではテレワークは必須となりますが、テレワークによりこれまでネットワーク内部でのみ使用されていた端末と人が外に出ることになり、これによりいくつものセキュリティリスクが発生することになります。

そこで、「 “働き方改革、ニューノーマル時代のセキュリティ対策(1)テレワークを成功させるはじめの一歩” 」では、端末の紛失を考慮し「多要素認証(MFA)」による認証強化を紹介しました。

今回は、そのテレワーク端末で内部データにリモートアクセスするための一例を紹介します。

【働き方改革】テレワークにより端末が外へ

まずは知っておこう!テレワーク導入の現状

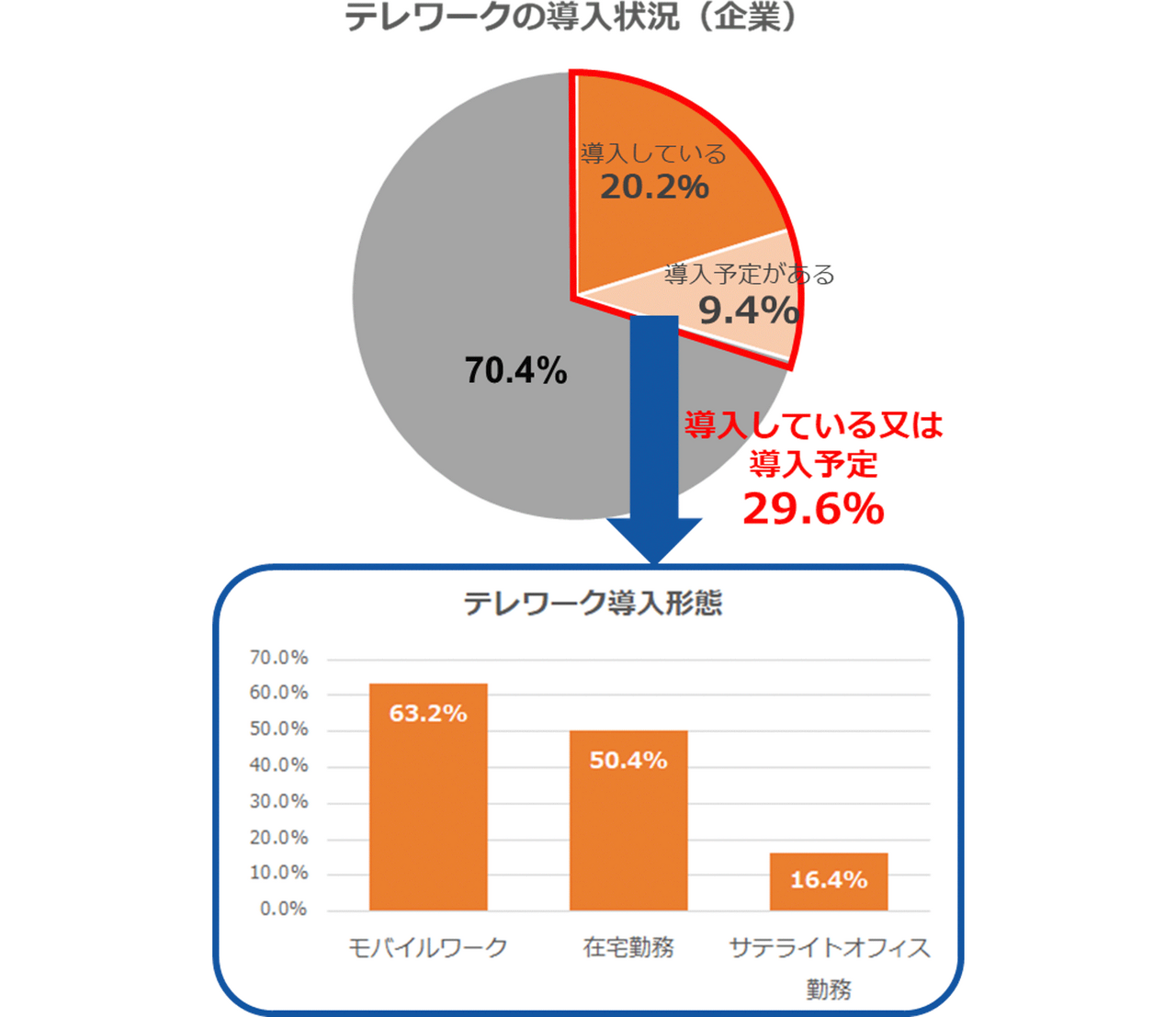

その前に、テレワークの導入について、総務省が公開する「令和元年 通信利用動向調査の結果」(令和2年5月29日)で現状を確認してみましょう。

導入している企業は20.2%(前年19.1%)ですが、「世界最先端IT国家創造宣言・官民データ活用推進基本計画」(平成29 年5月30 日閣議決定) での政府目標は、2020年までに30%以上(*1)を目標としており、今後もテレワークの増加が見込まれるといえます。

(*1)政府目標(KPI)

2020年には、

- テレワーク導入企業を平成 24 年度(11.5%)比で3倍

- テレワーク制度等に基づく雇用型テレワーカーの割合を平成 28年度(7.7% )比で倍増

また、 「平成30年 通信利用動向調査の結果」では「テレワークの効果」も調査しており、その中で「テレワークの効果」についてもアンケートを実施しています。

|

テレワークの効果 |

|

|---|---|

|

非常に効果があった |

25.9% |

|

ある程度効果があった |

61.3% |

87.2%の企業が一定以上の効果があったと言っています。

このように一定以上の効果が期待できるテレワークですが、政府目標の2020年30%以上に対して、あまり進んでいない印象です。

その理由は・・・同調査では「テレワークを導入しない理由」も調査しており、理由として「テレワークに適した仕事がないから」(テレワーク不要)を除くと代表的な意見として以下が上がっています。

|

テレワークを導入しない理由 |

平成30年 |

令和元年 |

|---|---|---|

|

情報漏えいが心配だから |

20.5 % |

23.3 % |

|

業務の進行が難しいから |

22.8% |

22.3% |

|

社内のコミュニケーションに支障があるから |

12.7% |

11.3% |

|

導入するメリットがよくわからないから |

13.4% |

10.2% |

|

費用がかかりすぎるから |

7.6% |

6.7% |

上記からもわかる通り、導入のメリットや、社員同士のコミュニケーションの問題以上に、業務の進行、情報漏えいについて心配している企業が多くなっており、テレワークにおいては「 業務進行の利便性を損なわず、かつセキュリティの確保ができる 」ことが必要といえます。

「業務進行の利便性を損なわない」に関して、よく耳にすることが「自宅から情報資産データへのアクセスはできるの?」と「情報資産データへのリモートアクセスは安全なの?」です。

“ 働き方改革、ニューノーマル時代のセキュリティ対策(1)テレワークを成功させるはじめの一歩 ”では、多要素認証(MFA)で第三者の不正利用から端末を守ることを解説しましたが、情報資産データへのリモートアクセスする場合は、通信経路の安全性を確保することも考慮しなくてはなりません。

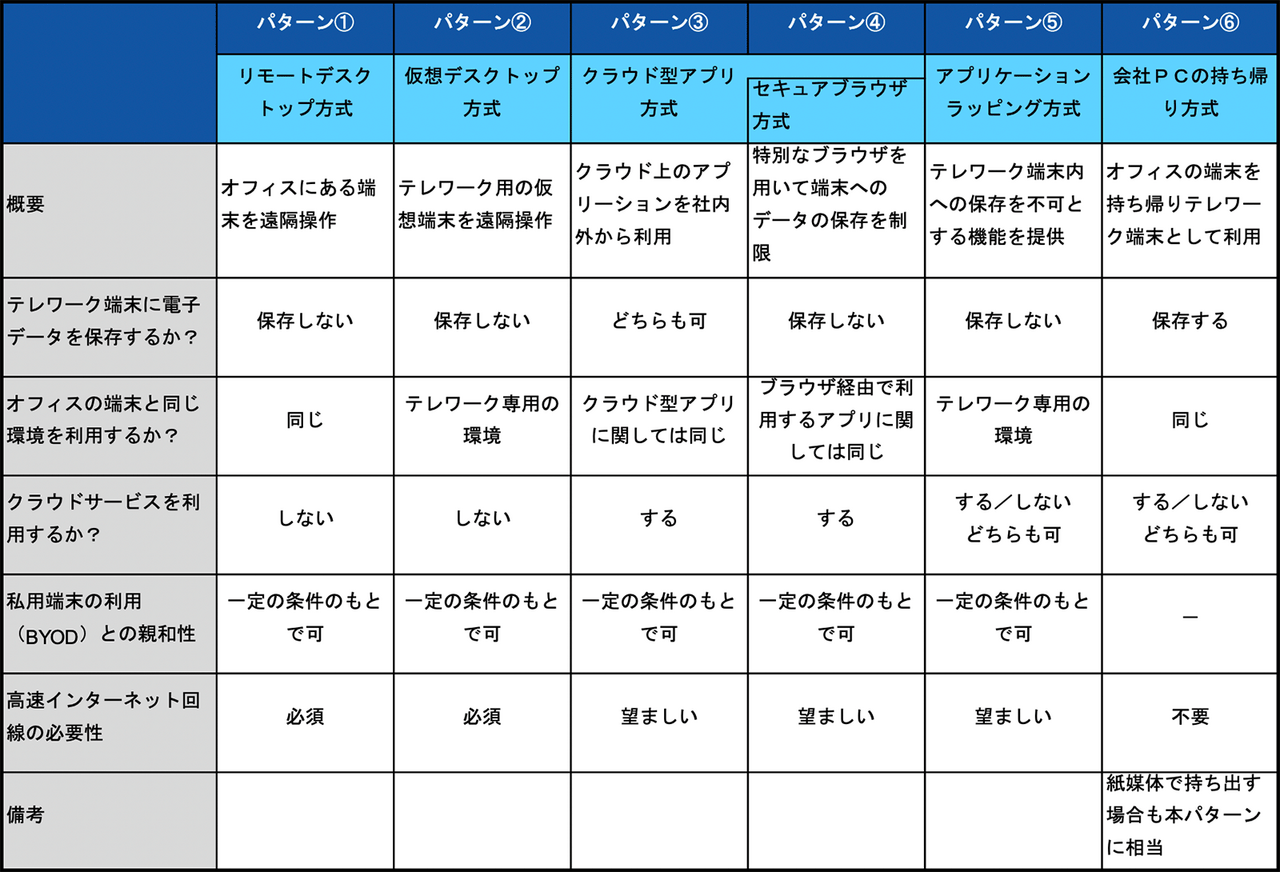

「テレワークセキュリティガイドライン 第4版」はテレワークの際に必要な、端末やデータについて、安全面での考え方や、テレワークの実現方法についても記されています。

以下に「テレワークセキュリティガイドライン 第4版」のP.9に掲載されている「表 1 テレワークの6種類のパターン」を記載します。

【テレワークの6種類のパターン】

情報資産データにリモートアクセスする方法として、「テレワークの6種類のパターン」の中で「リモートデスクトップ方式」でオフィスにある端末を遠隔操作する方法や、「仮想デスクトップ方式」でテレワーク用の仮想端末を遠隔操作する方法を思いつかれる方も多いと思います。

この方法では、情報資産データへのリモートアクセスには仮想化技術を使うため、端末にデータを保存させないので安全性は高い方法ですが、テレワークを導入しない理由にもある“費用面”での課題があります。

費用面を考えると「会社PCの持ち帰り方式」を採用される企業、団体も多いのではないでしょうか?

この時、情報資産データに安全にリモートアクセスする方法を心配される方もいるでしょう?

次章に、弊社ARCACALAVIS Waysのお客様で「会社PCの持ち帰り方式」で情報資産データに安全にリモートアクセスするテレワークを実現されたお客様の具体例を記載します。

会社PCの持ち帰り方式」でのテレワークの例

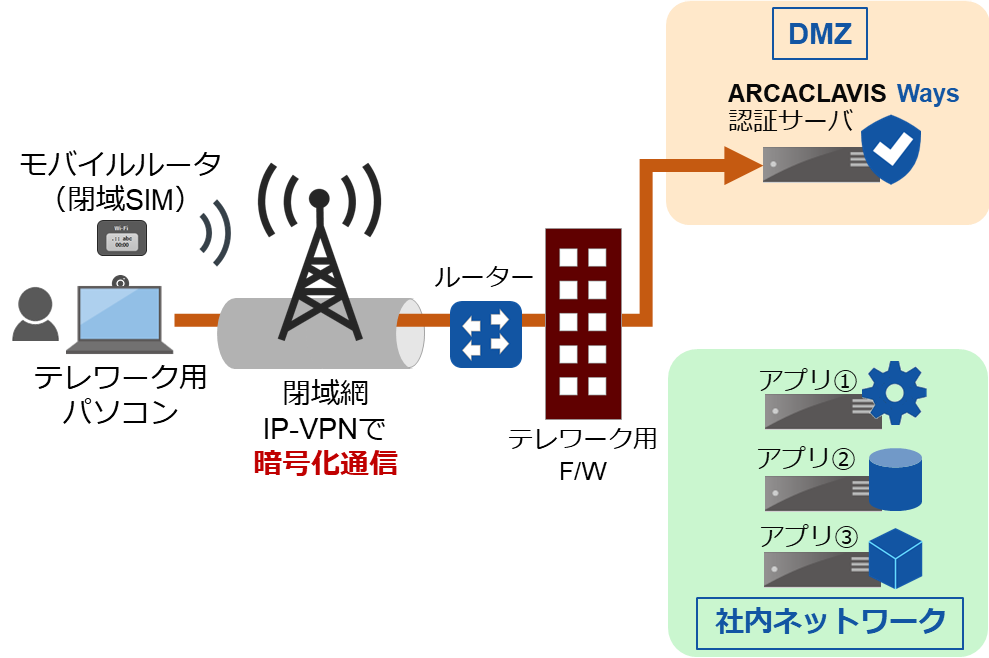

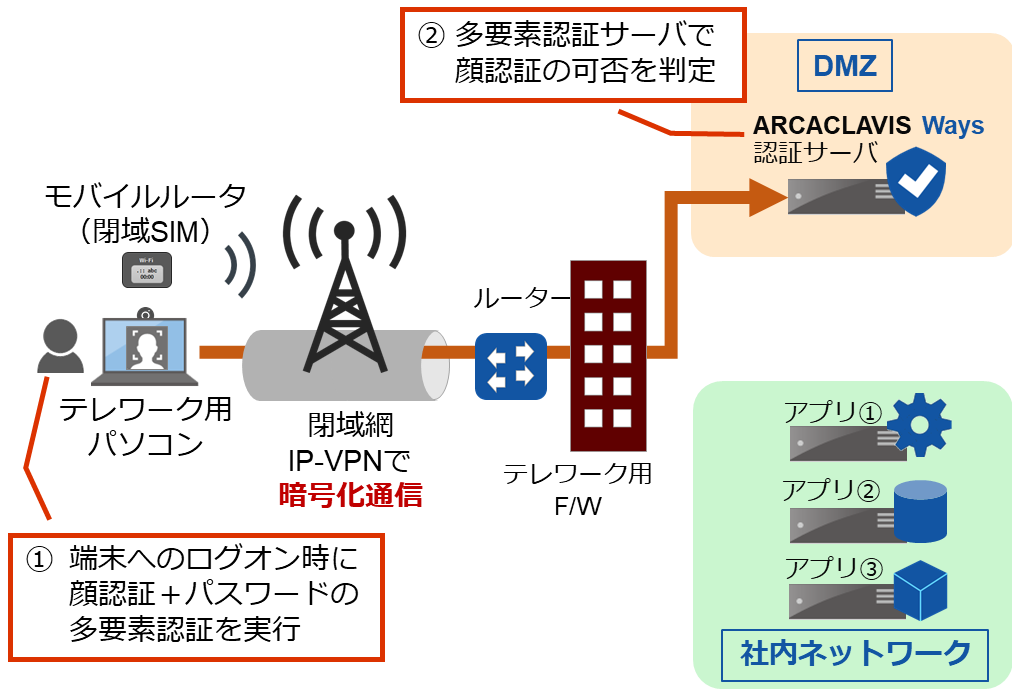

構成 – 閉域網を利用した暗号化通信+認証基盤

- 既存のネットワークにテレワーク専用のファイアウォールを設置

- 外出時、テレワーク用のモバイルルータ(閉域SIM)を貸し出し

- 通信は「閉域網(*2)」を利用し、インターネットには直接接続しないIP-VPNで暗号化された通信を実現

- ファイアウォールに定義されたルールは、外部から顔認証サーバのみにアクセス可能

(*2)閉域網 【 closed network 】 クローズドネットワーク

閉域網とは、インターネットなどに直接は繋がれておらず、限られた利用者や地点の間のみを接続する広域通信ネットワークのこと。(引用元:IT用語辞典 e-Words)

【通常】

テレワーク用のF/Wは、DMZ上のARCACLAVIS Ways認証サーバの経路のみ開放

この状態では、テレワーク用パソコンから社内ネットワークには、リモートアクセス不可

【認証開始】

① 端末へのログオン時に顔認証+パスワードの多要素認証を実行

② 多要素認証サーバで顔認証の可否を判定

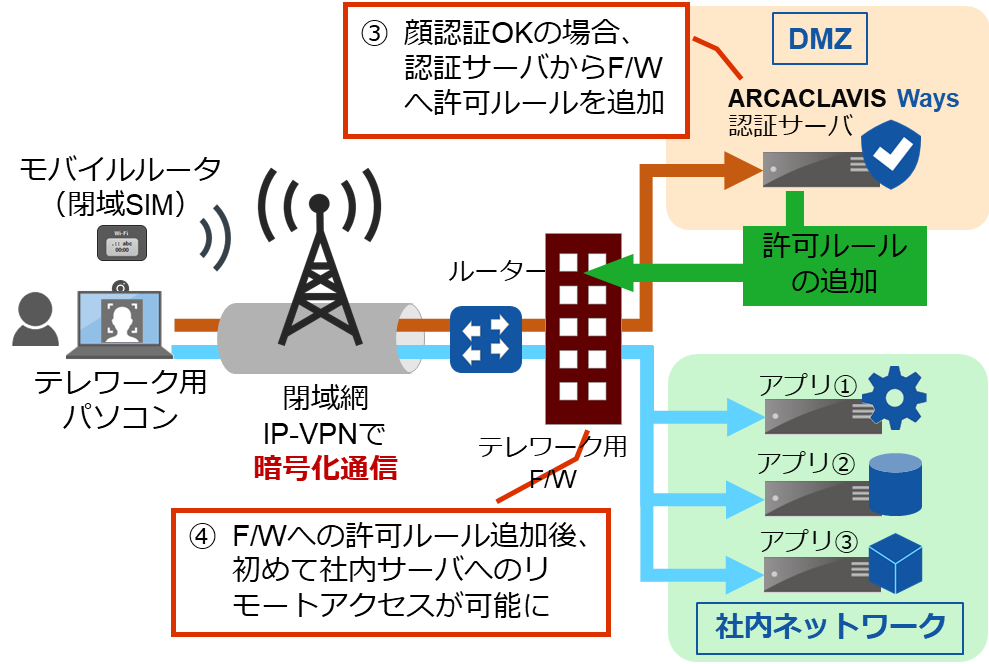

【業務開始】

③ 顔認証OKの場合、多要素認証サーバからF/Wへ許可ルールを追加

④ F/Wへの許可ルール追加後、初めて社内ネットワーク内のサーバへリモートアクセスが可能に

※Windowsログオン後は顔を常時監視し、カメラに本人が映らなくなったら画面ロックと、F/Wのルールを開放

※Windowsログオン後は顔を常時監視し、カメラに本人が映らなくなったら画面ロックと、F/Wのルールを開放

今回紹介したARCACLAVIS Waysの機能

いかがでしたでしょうか?

今回、『「会社PCの持ち帰り方式」でのテレワークの例』で記した、ARCACLAVIS Waysの機能は下記となります。

多要素認証(MFA)によるWindowsログオン強化

ID/パスワードでの認証ではなく、顔認証+ ID/パスワードの多要素認証(MFA)でWindowsログオン、ロック解除を実現します。

常時監視機能により、Windowsログオン後は顔を常時監視し、カメラに本人が映らなくなったら画面ロックと、F/Wの経路を閉鎖します。

動的ネットワークアクセス制御

動的にファイアウォールと連携し、認証に成功したユーザのPCの経路を開放し、認証に伴う認可によるアクセス制御を実現します。また、画面ロック/ログオフなど認証の取り消し・一時停止により、経路を閉鎖し、常時開放の環境から、認証によって動的に開放/閉鎖を行う環境とすることで、テレワークでのリモートアクセスのセキュリティを向上します。

対応ファイアウォールは以下の通りです。

- Cisco ASA 5500-Xシリーズ

※Waysサーバが障害等で停止している時は、ファイアウォールを経由しての通信ができなくなります。そのため、可用性が求められるシステムではサーバの二重化など、冗長化を考慮した設計が必要です。

ARCACLAVIS Waysについて

両備システムズの「ARCACLAVIS Ways」は、純国産・自社開発の認証ソリューションです。

1998年より、国産自社開発・販売・保守を継続し、官公庁、自治体、金融など様々なお客様への導入実績があります。 多要素認証(MFA)以外にも、さまざまな認証方法を提供しています。