IPA情報処理推進機構から「情報セキュリティ10大脅威 2023」が発表されました。

その中で、個人のセキュリティ脅威5位は「スマホ決済の不正利用」となっており、2020年に初のランクインから継続してのランクインとなりました。2020年といえば大手コンビニエンスストアのスマートフォン決済サービスへの不正アクセス事件が影響しており、その中で「二段階認証」が実装されていなかったことが問題視されていました。

一方、組織のセキュリティ脅威1位は「ランサムウエアによる攻撃」となっており、続く2位、3位も外部からの脅威となっています。4位には「内部不正による情報漏えい」がランクインしており、毎年上位となっていることから内部不正による情報漏えいが減少していない現状が分かります。

内部不正などの不正行為は「動機」「機会」「正当化」の3つの要素が揃った時に発生するといわれており、「機会」(不正行為の実行を可能、または容易にする環境を指す)のリスクを減らすための対策として「二要素認証(多要素認証)」などの導入を行い、個人認証の強化が求められています。

そこで今回は、上記にあげた「二要素認証」「二段階認証」の違いについて解説したいと思います。

認証の3要素

「二要素認証」「二段階認証」の違いのまえに、まずは認証手段として利用する要素を3種類に分類した「認証の3要素」を理解する必要があります。

1.知識

正規の利用者だけが「知っている情報(知識)」

例)パスワード、PINコード

2.所持

正規の利用者だけが「持っているモノ(所持品)」

例)ICカード、キャッシュカード、ワンタイムパスワード(OTP)トークン

3.存在

正規の利用者の「身に備わっている特徴(利用者自身の存在)」

例)指紋、顔、静脈、虹彩

一つの要素を用いた認証よりも、複数の認証を用いた認証がより強固だといわれており、異なる要素を複数組み合わせた認証を「二要素認証(2FA-2 Factor Authentication)」と呼んでいます。また、認証要素を3種類利用した認証も含め、最近では「多要素認証(MFA - Multi Factor Authentication)」と呼ぶことも多くなっています。

例えば、パスワード(知識)とICカード(所持)による二要素認証の場合、万が一パスワードが他人に漏えいしてしまったとしても、ICカードがなければ認証できないため、不正を防ぐことができます。逆にICカードが盗まれても、パスワードを知られなければ不正は防げます。パスワード(知識)と生体認証(存在)による二要素認証も同様です。このように二要素認証は3種類の認証手段それぞれの長所を活かし、かつ、各認証手段がお互いに補うことで、一種類のみの認証に比べて、セキュリティを格段に強化できます。

「二要素認証」「二段階認証」の違いとは?

「二要素認証」の利用方法として例をあげると、銀行のキャッシュカードの利用が思いつきます。こちらの操作方法は、キャッシュカードをATMの読み取り装置にセットし暗証番号を入力することで、はじめて認証が行われ銀行口座へのアクセスが可能になります。

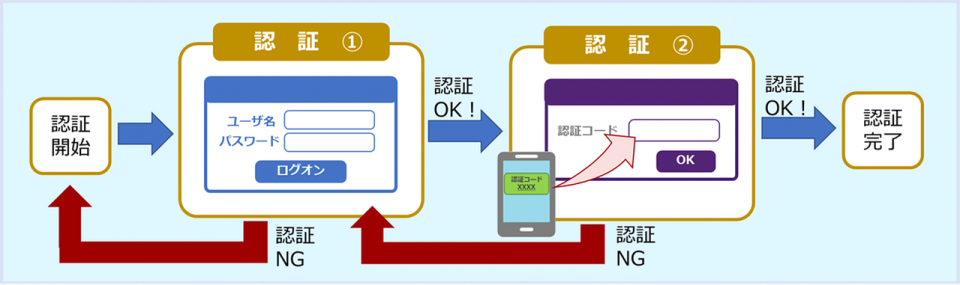

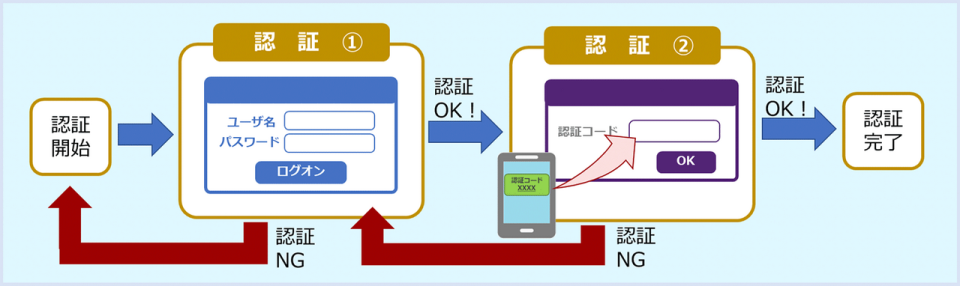

一方の「二段階認証」については文字通り、段階的に認証を行う方法となります。

代表的な方法は、まずIDとパスワードでの認証を行い(一段階目の認証)。その後、本人所有のスマホにSMS(ショートメッセージ)で数字の認証コードが送られ、そのコードを入力し認証を行う(二段階目の認証)方法です。

パスワード+SMS認証は、二要素認証?二段階認証?どっちだ!?

ここまで読んでお気づきの方もいるでしょう。「スマホ」は個人の所有物で「所持」(スマホがランダムに生成された認証コードを作成するOTPトークン)にあたり、「知識」パスワードとの組み合わせで「二要素認証」と言えるのではないか?

そうです、上記にあげた例は、認証を段階的に行うことから「二段階認証」であり、「知識」「所持」の組み合わせでの「二要素認証」なのです・・・・今のところは。

上記で「今のところは」といった意味ですが、アメリカ国立標準技術研究所(NIST)のNIST SP 800-63(Digital Identity Guidelines)では、SMSもしくは音声通話による認証を「所持」として位置付けています。

これは、事前登録済みの電話番号が特定の物理デバイス(「所持」)に結び付けられていることを前提としていますが、この前提が崩れるなど、SMSの利用に関しての脅威の例も記されており、その脅威を軽減させるための手段も用意しておくことを推奨しています。

もしかしたら近い将来、NISTに記載される脅威によりSMSの認証コードが不正利用されるような手順が確立された場合、SMSの認証コードでは「二要素認証」にならないことも想定されるからです。

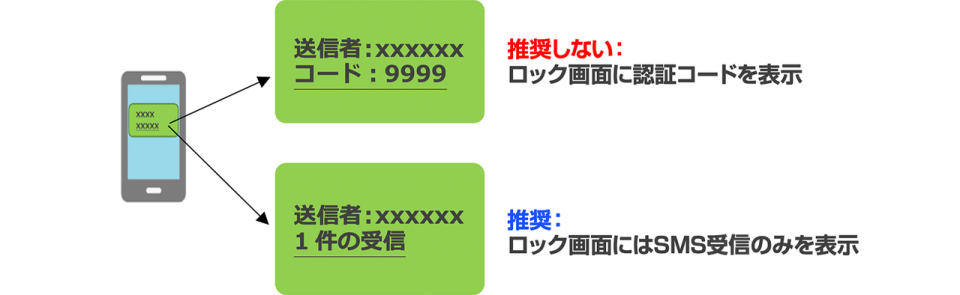

ちなみに、SMSで取得する認証コードについては、スマホがロックされている状態では認証コードが見れないこと(認証コードが送信された旨の表示はOK)、ロック解除には、PIN、指紋、顔などの認証を必要とすることをNISTでは推奨しています。この辺りは、スマホの通知設定、SMSの設定によるものとなり、俗人化してしまう部分でもあります。皆様もご注意を!

まとめ

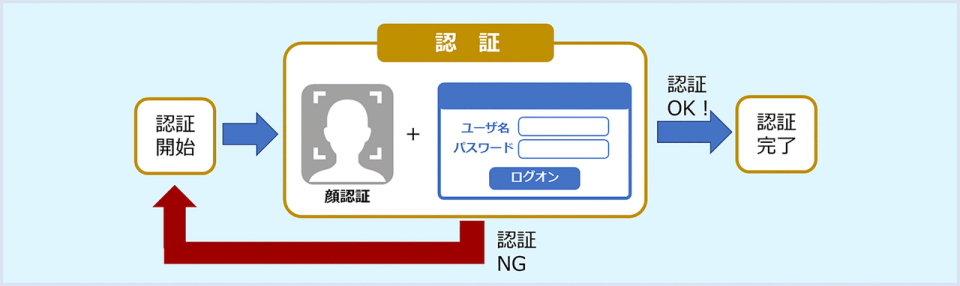

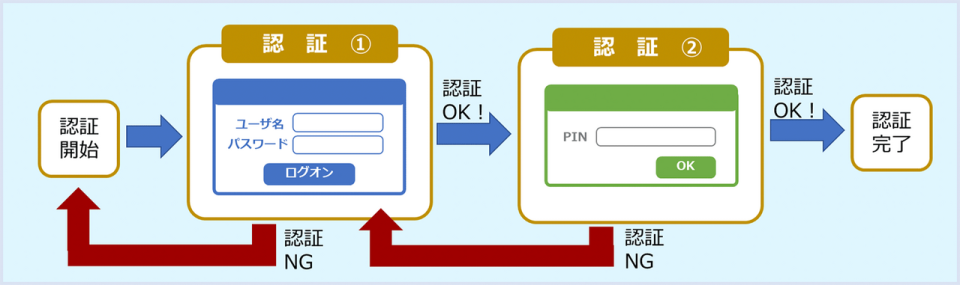

まとめとして、操作(処理)の流れを図解し「二要素認証」「二段階認証」について違いを記します。

1. 顔認証(存在)+パスワード(知識)での「二要素認証」

2. 社員証、職員証(所持)+パスワード(知識)での「二要素認証」

3 .第一段階としてパスワード(知識)で認証後、第二段階ではスマホ(所持)のSMSに送られた認証コードで認証する「二要素認証」「二段階認証」の両方にあたるもの

4. 第一段階としてパスワード(知識)で認証後、第二段階ではPIN(知識)で認証する「二段階認証」(知識+知識なので「二要素認証」とは言わない)

最後に

近年、働き方改革でパソコンを持ち出すテレワークを導入される企業も増えていると思います。二要素認証、多要素認証で本人認証を強化し持ち出しパソコンを不正利用から守ることが、テレワークを成功させる第一歩だと思います。

ARCACLAVIS Waysについて

両備システムズの「ARCACLAVIS」シリーズは、純国産・自社開発の認証ソリューションです。

1998年より、国産自社開発・販売・保守を継続し、官公庁、自治体、金融など様々なお客様への導入実績があります。 多要素認証(MFA)以外にも、さまざまな認証方法を提供しています。