Log4j(脆弱性)から1年

2021年12月に発見されたLog4jのCVE-2021-44228の脆弱性の騒ぎから、早いもので1年。当脆弱性は、Webアプリケーションを開発または利用するすべての方を不安にさせるものでした。

Log4jの脆弱性を利用したランサムウェア(身代金要求型ウイルス)が攻撃に悪用され、日本のIT企業等においても実害がでています。大手企業や金融機関など、セキュリティ対策への投資に積極的な組織では対処を行っていますが、すべての組織が対処できているとは限りません。自社システムが停止するだけでなく、個人情報や取引情報などの機密性が高いデータが流出することにより、組織の信用問題に関わり、さらには賠償事案に発展することも想定されます。今や、セキュリティインシデントは、「サイバーテロ」と言われるように、組織の事業継続に大きな影響を及ぼす事と捉え、組織規模の大小に関わらず対策を行うことを検討すべき時代となっています。

セキュリティアナリストの分析

クラウド時代の、新しいWebアプリケーションファイアウォールLog4jはApache(Webサーバ)の脆弱性であり、 WAF(Web Application Firewall) を利用することで、防御することができると思われています。しかし、WAFを回避してWebアプリケーションにアクセスする方法が公開されてしまったことで、WAFの効果について注目が集まりました。当社では、WAFでの防御とその回避方法について分析しています。

- 事象①:HTTPリクエストの中にWAFが見ていない箇所があるとWAFの回避は簡単に成立してしまう。

- 事象②:難読化によりWAFを回避されてしまう。

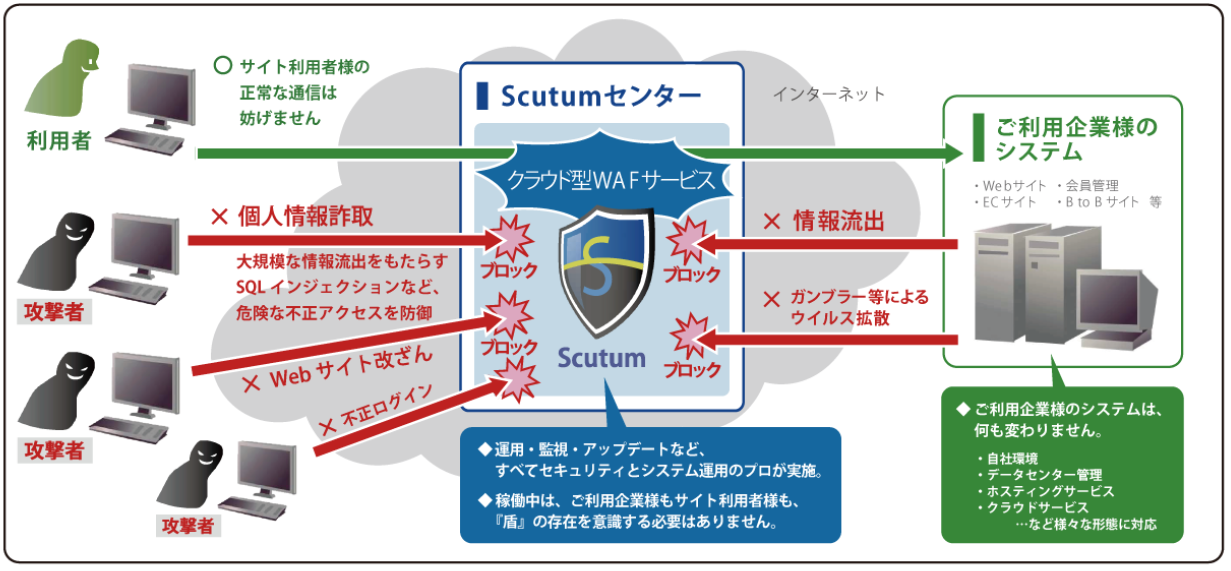

結論としては、これらの事象①②を回避できるWAFを利用すればよいということとなります。しかしWAFはオンプレ設置からクラウドサービスまで多岐にわたり、価格も決して安いものではありません。そこで、当社ではクラウド型WAFの Scutum(スキュータム) をご提供することにより、Log4jの脆弱性対策ソリューションを提供しております。

クラウド時代の、新しいWebアプリケーションファイアウォール

Scutum(スキュータム)は 、 エンドユーザーからお客様サイトへの通信を DNS 変更によりそのまま Scutum センターで中継し、その過程で不正な通信を監視 ・ 遮断します 。

関連サービス、関連記事

関連サービス

関連記事