医療機関の情報漏えい問題

IPA 情報セキュリティ10大脅威 2024

「情報セキュリティ10大脅威 2024」が2023年1月24日にIPAより公開されました。

「情報セキュリティ10大脅威 2024」は、2023年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者などのメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

【組織編】では、「内部不正による情報漏えい等の被害」が、2016年から9年連続でランクインしており、「内部の悪意を持つ者の情報漏えい」以外にも「従業員、職員の認識不足」「業務優先の為、アクセス権の不適切な管理」「内部監査の未実施」などによる情報漏えいも考えられます。

病院など医療関係でも場合によっては、外部からの攻撃対策より優先して内部不正対策を実施しなければならないケースもあります。

情報処理推進機構「情報セキュリティ10大脅威 2024」

出典: https://www.ipa.go.jp/security/10threats/10threats2024.html

医療現場での患者情報の持ち出し事件

医療現場での患者情報の持ち出し事件が報道されていますが、どのような手段で患者情報を持ち出しているのでしょうか?本記事では情報持ち出しの現状と対策を説明します。

■患者情報持ち出しのケース

医療現場で患者情報を不正に持ち出す事例として、以下のようなケースが見られます。

- 患者情報を漏えいする見返りとして、医師が金銭を受け取り、収賄と秘密保持義務違反で書類送検された。

- 元職員が転職先の医療機関への勧誘を行うために患者情報を持ち出したことが患者からの申告で発覚し、病院は警察に告訴状を提出した。

- 医師が独立しクリニックを開業する際の勧誘を行うために患者情報を不正に持ち出そうとした。

上記の事例において動機は、以下の通りです。

- 患者情報を販売し金銭を受け取る

- 担当患者を勧誘するために患者情報を持ち出す

■患者情報不正持ち出しの課題

患者情報の持ち出しに関する課題について考察します。まず、医療現場では一般的に共有端末を共有アカウントで使用しますが、これにより誰が情報を持ち出したのか不明瞭になることが問題です。利用者の特定が難しいが故に、「どうせバレないだろう」という心理が働き、USBメモリなどで患者情報を持ち出しやすい状況にあると言えます。

医療機関では、共有端末・共有アカウントに対して、適切な対策はされているのでしょうか?

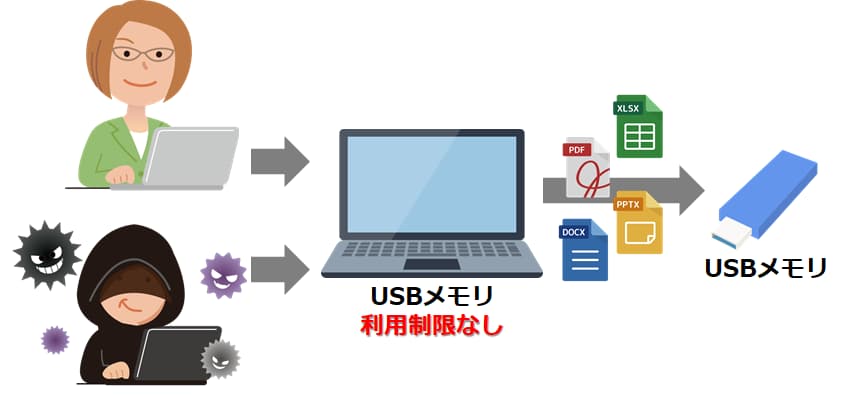

USBメモリの利用制限の現状

医療現場ではUSBメモリの利用は一部業務において必須であり、全端末の利用制限は難しいという事情があります。

USBメモリを利用する例として、国民健康保険団体連合会(国保連) 、社会保険診療報酬支払基金(支払基金)へ月に1回ほど電子レセプトのデータを送信する必要があり、その際にクローズドなネットワークで管理されている患者情報をインターネットに接続している端末にコピーする必要があります。ネットワークが繋がっていないため、データのコピーはUSBメモリなどの記録媒体を介して行います。

USBメモリの利用を制限する製品の多くは、端末単位でUSBメモリの利用を制限する仕様となっています。

そのため、USBメモリの利用を制限していない端末にログオンできる人であれば、誰でもUSBメモリにデータが書き込め、持ち出せてしまいます。また、医療現場では利便性のため共有端末で共有アカウントを利用していることが多く、ログオンしている利用者を特定することが難しい環境です。そのため、不正行為があっても検知することが難しいと言えます。

USBメモリの利用を制限していない場合

全ての利用者がUSBメモリに書き込むことができてしまい、USBメモリの持ち出しで情報漏えいが簡単に発生してしまう可能性が高い。

USBメモリの利用を制限している場合

すべての利用者がUSBメモリの利用が出来ないため、USBメモリにデータを書き込んで持ち出しての業務ができない。

「医療情報システムの安全管理に関するガイドライン」から見た課題

「医療情報システムの安全管理に関するガイドライン」の「 7.情報管理(管理・持ち出し・破棄等) 」に、医療情報の取り扱いや記録媒体についての遵守事項が記載されています。

しかし、医療情報および情報機器の持ち出しについては、運用管理規定に基づき、手順の策定と管理を行う等の記載はありますが、USBメモリの禁止事項については記載されていません。

また、USBメモリ等の記録媒体に医療情報が保存されている場合は、暗号化を施す必要があるとの記載がありますが、デバイス制御をしていない環境では、暗号化しない普通のUSBメモリも利用できてしまうのが課題です。

医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)

資産管理ソフト導入

「医療情報システムの安全管理に関するガイドライン」「9.1 ソフトウェアの構成管理」に記載される 「医療情報システムで利用するソフトウェアが、適切な構成となっていることを確認する必要がある。」 との記載から、資産管理ソフトの導入も必要と考えられます。

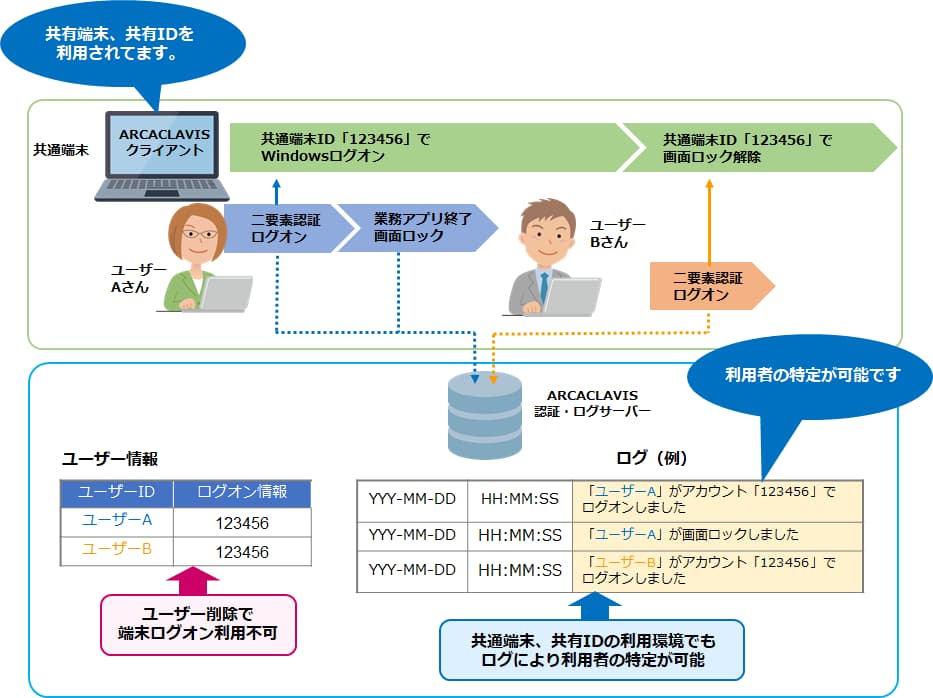

資産管理ソフトの機能のなかで使用可能なUSBメモリを限定することができます。これにより、セキュリティ機能、暗号機能が付与されたUSBメモリのみを利用可能とでき、かつログ機能でファイルコピーの状況も分かりますが、 共有アカウント環境では個人の特定ができない という課題が残ります。

本課題に対するご提案

弊社の認証セキュリティソリューション「ARCACLAVIS Ways」の 「顔認証」で共有端末で共有アカウントを利用する医療現場での課題を解決できます。

さらに、資産管理ソフトやデバイス制御製品と組み合わせることで、セキュリティをより向上させることができます。

ARCACLAVIS Ways【顔認証】によるガイドライン対応範囲

- 「ARCACLAVIS Ways」の独自ユーザに登録された顔情報で認証を行うため、共有アカウントでログオンしても個人を特定できます。

- 認証の成功または失敗した場合の認証ログを残すため、「いつ」「だれが」「どの端末」にログオンしたかログから確認でき、また認証時の画像も確認できます。

- 「医療情報システムの安全管理に関するガイドライン」の「14.1.1 利用者の識別・認証」に対応することができます。

資産管理ソフト、デバイス制御製品によるガイドライン対応範囲

- USBメモリをデバイス単位で制限する機能があります。備品のUSBメモリのみを許可する(私物のUSBメモリは使えない)、暗号化できるUSBメモリのみを許可する(暗号化できないUSBメモリは使えない)などの運用が可能になります。

- ファイルへのアクセスログを出力する機能を持っている製品があり「USBメモリを利用した」「ファイルをコピーした」などのログが出力できます。

- 「医療情報システムの安全管理に関するガイドライン」の「17.1 証跡のレビュー 」に対応することができます。

- 「ARCACLAVIS Ways」の認証ログと「資産管理ソフト、デバイス制御製品」の操作ログを合わせることで、「いつ」「誰が」「どの端末で」「どのUSBメモリを利用したか」「何のファイルを持ち出した」までを詳細に把握できます。

- 患者情報持ち出しなどの不正が発覚した際には、デジタルフォレンジックに利用することができます。

上記の1.2.を利用者に周知することで内部不正の抑止力となり、IPAの10大脅威の「内部不正による情報漏えい等の被害」を未然に防ぐことができます。

また、ARCACLAVIS Waysのユーザを削除することで多要素認証が不可となります。これにより共有アカウントの環境でもログオン不可となり、退職者による不正アクセスを防げます。